Домены в опасности. Хакеры увеличат количество атак на DNS-инфраструктуру

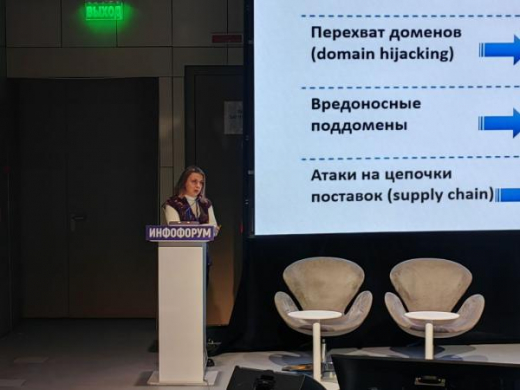

Количество хакерских атак на DNS-инфраструктуру в России в 2026 г. вырастет в сравнении с 2025 г. Об этом на "Инфофоруме-2026" рассказала руководитель проектов "Координационного центра доменов .RU/.РФ" Ольга Баскакова.

"Мы прогнозируем, что в 2026 г., как бы нам не хотелось, атак станет больше, в том числе фишинговых. Из-за современных технологий искусственного интеллекта (ИИ) атаки станут более качественными, и это будет наносить заметный урон пользователям", - отметила Ольга Баскакова.

По ее словам, одними из самых нежелательных и опасных атак станут "спящие" атаки: "Мы видим, как проявляются результаты "спящих" атак, закладки под которые были сделаны за полгода-год до их совершения. Таких кейсов тоже станет больше. К сожалению, долгий период закладки под атаку усложняет ее устранение. Иногда используются доменные имена субподрядчика или поставщика, которые использовались на доменном сервере, который уже давно выключен. Но перехват одного старого домена в разных ситуациях может сыграть роковую роль".

Полный прогноз по хакерским атакам на 2026 г. от "Координационного центра доменов .RU/.РФ" выглядит следующим образом:

- рост количества целевых атак на DNS-инфраструктуру;

- эскалация количества и качества фишинговых кампаний;

- рост количества "спящих" и "тихих" атак;

- появление новых видов атак на DNSSEC (DNSSEC - набор расширений протокола DNS, обеспечивающий аутентификацию и целостность данных с помощью цифровых подписей - прим. ComNews);

- использование квантовых вычислений для взлома DNSSEC.

С такими прогнозами согласился операционный директор АО "Инфозащита" (ITProtect) Андрей Мишуков: "Атаки становятся все более сложными, автоматизированными и высокотехнологичными. Из наиболее опасных можно выделить эскалацию фишинга с использованием ИИ, который позволяет злоумышленникам быстро создавать правдоподобные письма, голосовые и видео дипфейки, генерировать клоны сайтов. Кроме того, эти инструменты снижают порог входа для хакеров. Второй важный тренд - рост количества "тихих" атак по компрометации DNS-серверов. В отличие от DDos-атак, которые сразу становятся заметными, такие действия позволяют злоумышленнику скрытно присутствовать в DNS-инфраструктуре и в любой момент перехватывать трафик".

"Наиболее опасными, конечно, являются атаки на DNSSEC. Хотя и непонятно, насколько они реализуемы в данный момент. Что касается использования квантовых вычисления для взлома DNSSEC, это пока лишь гипотетические атаки", - отметил руководитель группы анализа вредоносного программного обеспечения центра исследования киберугроз Solar 4RAYS ГК "Солар" Станислав Пыжов.

Также Ольга Баскакова отметила, что безопасность доменного пространства требует комплексного подхода. Руководитель отдела технического пресейла ООО "АйТи Таск" (IT Task) Михаил Тимаев рассказал, как этого достичь: "Комплексный подход - это сочетание технологий, процессов и ответственности. Техническая защита DNS должна дополняться регулярным аудитом доменных зон, эффективной моделью управления активами и подготовкой сотрудников. Практика показывает, что большинство инцидентов начинаются не с уязвимостей, а с ошибок в управлении и несоблюдении созданных регламентов".

"Последние десятилетия сторона защиты обычно только реагировала и нейтрализовывала угрозы, но правила игры изменились. Теперь от служб безопасности компаний требуются проактивные действия на опережение. Сама архитектура защиты переходит от точечной обороны против известных угроз к комплексному решению проблемы, когда необходимо встраивать средства безопасности не только на уровне технических и информационных угроз, но и предусматривать защиту в процессе проектирования и принятия решений", - добавил архитектор информационной безопасности UserGate uFactor ООО "Юзергейт" (Usergate) Дмитрий Овчинников.

Сессия о сетевой безопасности состоится в рамках Форума "Территория Безопасности 2026: все pro ИБ" 2 апреля 2026 года в Москве. Это — ежегодное новаторское мероприятие, состоящее из четырех конференций и выставки отечественных технологий ИБ.